سرویس ریدایرکت وب بیش از 16500 وبسایت را هک کرد

هک شدن بیش از ۱۶۵۰۰ وبسایت توسط یک سرویس ریدایرکت وب و انتشار ناخواسته بدافزار توسط این وبسایتها

یک سیستم هدایت ترافیک جدید به نام Parrot، دهها هزار وبسایت را هک کرده است تا از آنها برای پیادهسازی یک کمپین بدافزاری جدید، سوء استفاده کند.

پاول نوواک (Pavel Novak) و یان رابین (Jan Rubin)، از پژوهشگران شرکت امنیت سایبری Avast در گزارشی که به تازگی منتشر شده است، میگویند: «این سیستم هدایت ترافیک (TDS) سرورهای مختلفی که هاست بیش از ۱۶ هزار و ۵۰۰ وبسایت، شامل وبسایتهای محتوای بزرگسالان، وبسایتهای شخصی، وبسایتهای دانشگاهها، وبسایتهای دولتی و ... بودهاند را آلوده کرده است».

هکرها از سیستمهای هدایت ترافیک برای شناسایی اهداف جالب توجه به منظور هدایت آنها به دامینهای بدافزاری تحت کنترل خودشان و به عنوان دروازهای برای آلوده کردن سیستمهای قربانیان به بدافزارها استفاده میکنند.

در اوایل ماه ژانویه ۲۰۲۲، تیم Research and Intelligence شرکت بلک بری (BlackBerry)، یک سیستم هدایت ترافیک دیگر به نام Prometheus را شناسایی کرد که گروههایی از مجرمین سایبری از آن برای کمپینهای بدافزاری مختلف و توزیع بدافزارهای Campo Loader، Hancitor، IcedID، QBot، Buer Loader و SocGholish استفاده کردهاند.

ویژگی جالب توجه و متمایزکننده سیستم هدایت ترافیک Parrot، دسترسی گسترده آن به وبسایتهای متعدد است. شواهد نشان میدهند که فعالیت این سیستم هدایت ترافیک در ماههای فوریه و مارس ۲۰۲۲ افزایش داشته است و اپراتورهای آن، فقط سرورهایی را هدف گرفتهاند که هاست وبسایتهای وردپرسی دارای ضعفهای امنیتی بودهاند تا بتوانند کنترل این وبسایتها را در دست بگیرند.

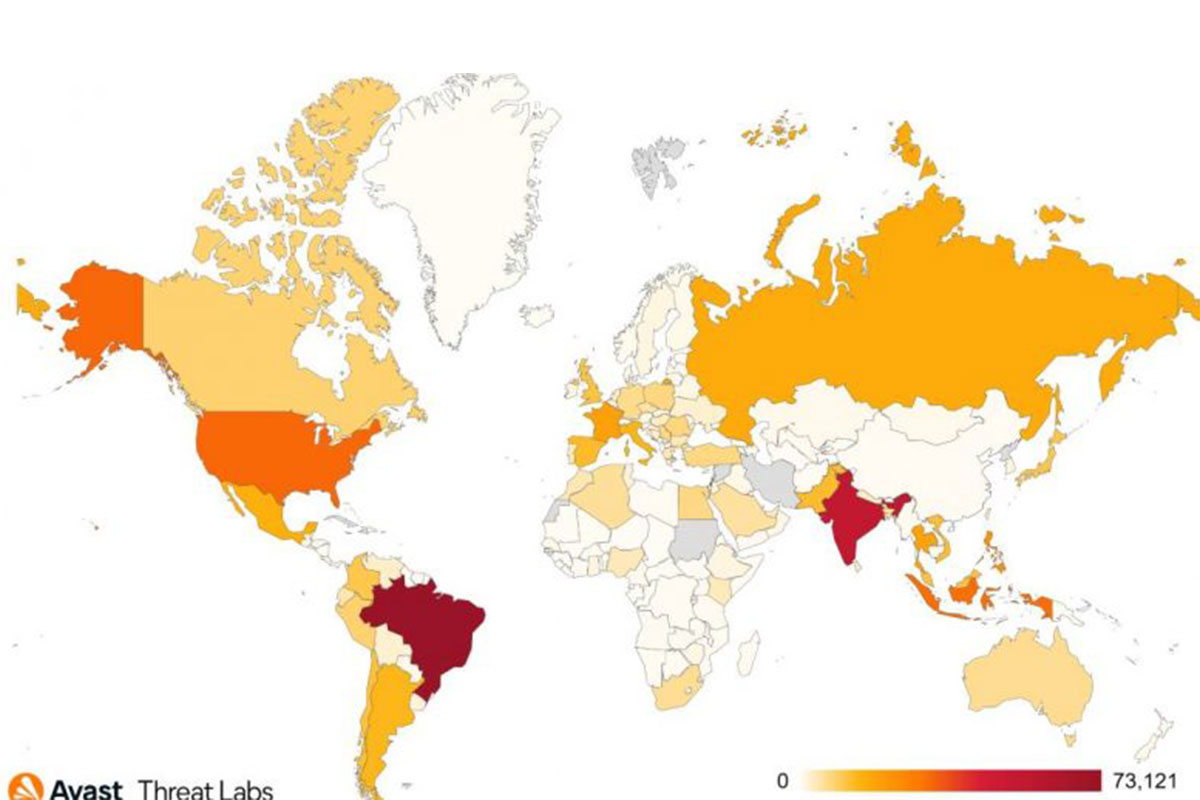

اکثر کاربرانی که هدف این کمیپن بدافزاری قرار گرفتهاند، در کشورهای برزیل، هند، ایالات متحده آمریکا، سنگاپور، اندونزی، آرژانتین، فرانسه، مکزیک، پاکستان و روسیه قرار دارند.

پژوهشگران میگویند: «کمپینی به نام FakeUpdate (که SocGholish نیز نامیده میشود) سایتهای آلوده شده را تغییر داده است. این کمپین از جاوااسکریپت برای نمایش هشدارهای جعلی به کاربران برای آپدیت کردن مرورگر استفاده میکند و به آنها پیشنهاد میدهد که یک فایل را دانلود کنند. این فایل، در واقع یک ابزار دسترسی از راهدور است».

سیستم هدایت ترافیک Parrot با استفاده از یک اسکریپت PHP تزریق شده در سرور آلوده شده، دو هدف را دنبال میکند:

- استخراج کردن اطلاعات کاربر و ارسال درخواست به سرور فرمان و کنترل (Command-and-Control) یا C2 در زمان بازدید کاربر از یکی از وبسایتهای آلوده

- فرآهم آوردن امکان حمله اجرای کد دلخواه در سرور برای هکر

پاسخ از طرف سرور C2، شکل کد جاوااسکریپت را که روی دستگاه کاربر اجرا میشود، به خودش میگیرد و قربانیان را در معرض تهدیدات جدیدی قرار میدهد. همچنین، یک وب شل (web shell)، اسکریپت PHP بکدور بدافزاری را همراهی میکند که دسترسی از راه دور ثابت به سرور وب را فرآهم میآورد.

به گفته شرکت Avast، حملات کمپین FakeUpdate که به کمک سرویس هدایت ترافیک Parrot انجام میشوند، کاربران را به دانلود بدافزاری تحت پوشش آپدیت مرورگر تشویق میکند. این بدافزار، نوعی تروجان دسترسی از راه دور به نام ctfmon.exe است که دسترسی کامل به هاست را در اختیار مهاجم قرار میدهد.

اخبار تکنولوژی

اخبار تکنولوژی